Desde "La Ratonera", ya se ha lanzado consejos con el fin de estar menos expuestos a ataques y acceso a nuestros smartphones. Leyendo uno de tantos artículos me he encontrado con uno en la web "www.lainformacion.com", el cual me ha parecido muy interesante y que paso a reproducir.

"Un cibercriminal hizo el agosto con Pipi Estrada.

Logró introducirse en su teléfono móvil y salir con el número de

teléfono de hasta 84 famosos españoles. Después los hizo públicos a

través de las redes sociales. ¿Te imaginas estar en su lugar?

No es agradable que terceras personas, probablemente con intenciones

maliciosas, tengan acceso a nuestra información más personal, menos aún

si podemos evitarlo. Para ello, solo necesitáis seguir unos sencillos

consejos.

1) No almacenes información comprometida

Lo primero, sentido común. Si hay un material que no quieres que

caiga en malas manos, lo mejor es que no lo lleves en tu teléfono móvil,

ni lo incluyas en mensajes de texto o correos electrónicos (que son

fácilmente accesibles si un desalmado te roba el terminal un virus se

instala en tu 'smartphone'). Números PIN, contraseñas, imágenes o vídeos

comprometidos...

2) Echa el candado

Utiliza siempre un patrón gestual o una contraseña para bloquear tu

teléfono. Tres cuartos de lo mismo con la pantalla de desbloqueo. Los

cibercriminales tienen métodos para romper estas barreras pero, en el

peor de los casos, habrás ganado tiempo para reaccionar y poner en

práctica otras medidas de seguridad.

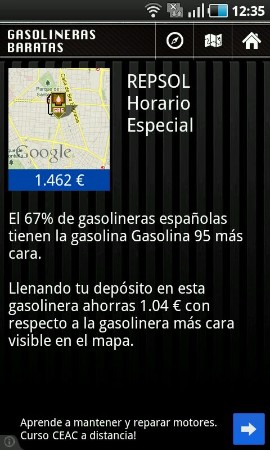

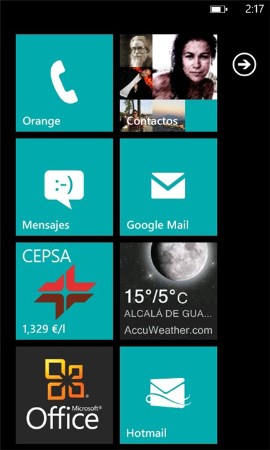

3) Cuidado con las aplicaciones que instalas

Procura utilizar fuentes conocidas, en especial las tiendas oficiales

o 'markets' correspondientes al sistema operativo de tu dispositivo

(Google Play, App Store). Están constantemente vigilados y es mucho más

difícil que se cuele un 'malware'. Si, por lo que sea, decides instalar

algo desde una fuente desconocida, asegúrate de que la web no es un

fraude y la 'app' es confiable y...

4) Revisa los permisos y los comentarios

En Android, la gran mayoría de las aplicaciones solicitan al usuario

algún permiso para poder ejecutarse y cumplir con su función. Almacenar,

modificar y borrar archivos de la tarjeta SD, leer tu información

personal, acceder a tus llamadas, tus mensajes, tu ubicación... Multitud

de cosas que no querrás confiar a cualquiera. Así que sigue esta

máxima: cuantos más permisos pida, más seguro tengo que estar de que el

desarrollador es fiable.

Además, suele ser interesante echar un vistazo a los comentarios que

otros usuarios han dejado en Google Play (esto se puede aplicar también a

los 'markets' de otros sistemas operativos). Lo normal es que si la

aplicación ha originado algún problema te enteres, porque los afectados

se habrán encargado de hacer pública la tropelía.

5) Actualizaciones automáticas, las justas

Permite únicamente las actualizaciones automáticas de las aplicaciones en las que realmente confíes.

6) Piensa en las consecuencias antes de 'piratear'

Aquí la explicación es distinta en iOS que en Android, aunque en

realidad el problema sea el mismo. En el caso de los terminales de Apple,

las restricciones que impone el software propietario de la firma de la

manzana mordida han hecho que un alto porcentaje de los usuarios de

iPhone recurran a las técnicas denominadas 'jailbreak' para poder

instalar aplicaciones no autorizadas por los de Cupertino.

Pero, ojo, porque al tirar los muros no solo pasarán las ventajas, sino

también los inconvenientes en forma de un acceso mucho más completo

para los atacantes que consigan aprovechar las vulnerabilidades del

sistema.

En Android, aunque sea un sistema de código abierto y permita la

instalación de aplicaciones de fuentes distintas a Google Play, se han

popularizado las técnicas que garantizan al usuario acceso 'root'. De

este modo se gana acceso a las capas más ocultas del dispositivo y se

abre la posibilidad de modificarlo y personalizarlo todo, incluido el

propio sistema operativo (las llamadas 'custom roms' como el famoso

Cyanogen Mod). En este caso, al igual que sucedía en la competencia,

también se rompen diques que permiten a los cibercriminales pasar con

más facilidad, husmear en más partes del teléfono y hacer un mayor daño

si ese es su malicioso objetivo.

7) Si te deshaces del móvil, restablece los datos de fábrica

Si piensas regalar el teléfono, donarlo a la beneficiencia o cometes

la insesatez de tirarlo a la basura (gracias de parte del medio

ambiente), asegúrate de restablecer antes los datos de fábrica. De este

modo se borrarán todos tus datos personales y el posible nuevo

propietario no tendrá forma de hacerse con ellos.

8) Si lo pierdes, bórralo de forma remota y cambia tus claves

Es importante estar preparado para lo peor. Si pierdes el móvil o

piensas que te lo pueden haber robado, lo primero es llamar a la policía

(y a tu proveedor) para que te ayuden a localizarlo y desactivarlo.

Incluso puedes hacerlo tú mismo con cualquiera de las múltiples

aplicaciones que permiten ubicar el teléfono, operar con él o eliminar

su contenido de forma remota. Una vez superada la primera fase de

peligro, acuérdate de cambiar todas las contraseñas que hayas

introducido por medio de ese terminal. Es un engorro, pero es

imprescindible.

9) Que no se enganchen de tu bluetooth

El tipo de la mesa de al lado en un restaurante puede ser un

potencial atacante, así que ándate con ojo. Aceptar por error una

conexión bluetooth (pensando que es una llamada perdida o cualquier otra

notificación irrelevante) abre de par en par las puertas de tu móvil al

enemigo. Y de ahí a hacerse con tus datos no hay ni dos pasos.

10) No hables con extraños

Que WhatsApp no es la aplicación más segura del mundo no es ninguna

novedad. Parece que las vulnerabilidades que permitían leer los chats de

cualquiera que estuviese en la misma red pública – por ejemplo el WiFi

de un restaurante - a través de un 'sniffer' (una aplicación diseñada

específicamente para rastrear conversaciones) ya están solucionadas.

Pero aún quedan otros agujeros por cerrar y de ti depende que nadie se

cuele a través de ellos. Ten cuidado, por ejemplo, con las fotos que te

envíen. Tras ellas puede encontrarse un virus. Y, como norma general,

piensa en lo que te decía tu madre de pequeño: “no hables con extraños”."

Fuente: lainformacion.com